Skepsis ist verständlich, vor allem, wenn es um Tools geht, die uns den Zugang zu sensiblen Daten und Systemen ermöglichen. Darüber hinaus ist ein gesundes Maß an Zweifeln notwendig – wir müssen die richtigen Fragen stellen, bevor wir in Remote-Support-Lösungen investieren.

Aus diesem Grund tauchen wir tief in die Sicherheits- und Schutzprotokolle rund um Splashtop ein und bieten Ihnen die 360-Grad-Analyse, die Sie benötigen, um eine fundierte Entscheidung zu treffen, ohne stundenlange Recherchen anstellen zu müssen.

In diesem Leitfaden erfahren Sie:

- Splashtop’s overall review

- Potenzielle Risiken und Schwachstellen

- Untersuchung der Sicherheitsprotokolle von Splashtop

Und so viel mehr! Fangen wir an.

Überblick über die Sicherheitsfunktionen von Splashtop

Ja, Splashtop ist eine sichere Wahl sowohl für private Geräte als auch für die Fernverwaltung von Computern in Unternehmen. Das Flaggschiffprodukt des Unternehmens für den Fernzugriff, Splashtop Business Access, wird mit einer Reihe von Sicherheitsfunktionen und -protokollenausgestattet, um die Sicherheit der Daten zu gewährleisten:

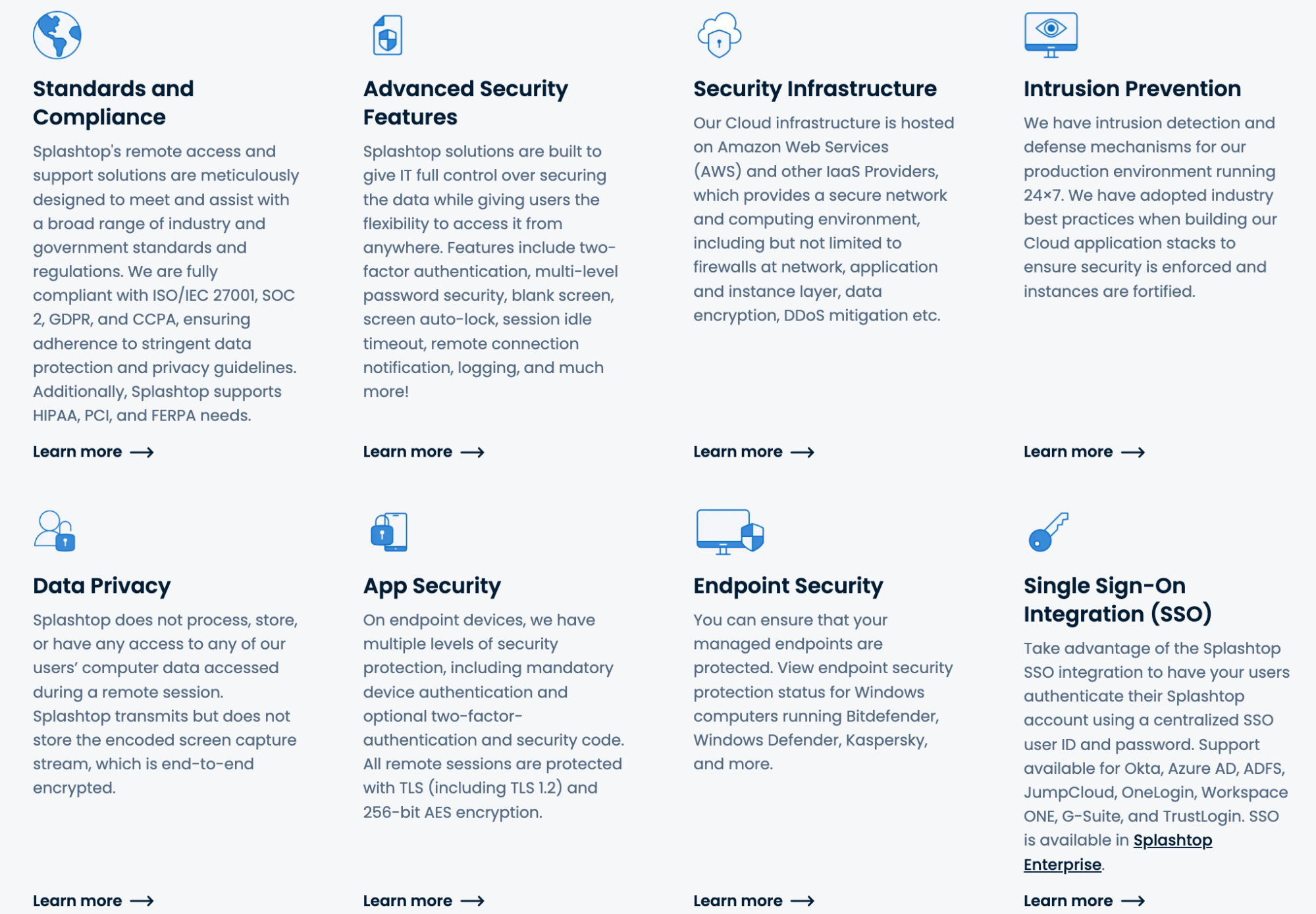

- Splashtop verwendet eine 256-Bit-AES-Verschlüsselung, um die Dateiübertragung während der Remote-Sitzungen zu sichern und zu gewährleisten, dass die Informationen vertraulich und vor unbefugtem Zugriff geschützt bleiben.

- Außerdem verwendet Splashtop TLS-Protokolle, einschließlich TLS 1.2, um die Verbindungen zu schützen und ein Abfangen nahezu unmöglich zu machen.

- Die Authentifizierung am Gerät ist obligatorisch, und die Nutzer können sich für eine Zwei-Faktor-Authentifizierung entscheiden, um eine zusätzliche Sicherheitsebene zu schaffen.

Viele Organisationen, darunter Microsoft, Harvard, oder sogar Regierungsbehörden wie die Stadt Milwaukee nutzen Splashtop Business Access.

Einhaltung von Industriestandards

Das Engagement von Splashtop für die Sicherheit liegt in der Einhaltung einer Vielzahl von Industriestandards. Es hält sich an:

- HIPAA Compliance (unerlässlich für medizinisches Fachpersonal zum Schutz von Patientendaten)

- GDPR Compliance (gewährleistet den Schutz der Datenschutzrechte der Nutzer)

- SOC 2 Compliance (erfüllt strenge Sicherheits- und Datenschutzstandards)

- ISO/ IEC 27001 Compliance

Splashtop unterstützt auch PCI, FERPA, und CCPA. Durch diese Konformität eignet sich Splashtop für verschiedene Sektoren, darunter das Finanz-, Bildungs- und Gesundheitswesen.

Allerdings macht die Konformität und Sicherheit mit diesen Protokollen Splashtop nicht unbedingt zur sichersten Option auf dem Markt. Im Folgenden werden wir untersuchen, warum.

Sicherheitslücken von Splashtop

Auch die sichersten Systeme können Schwachstellen aufweisen, und Splashtop ist da keine Ausnahme. Insbesondere zwei bedeutende Sicherheitsvorfälle unterstreichen diesen Aspekt:

- Im Jahr 2020, CVE-2020-12431 ein Problem mit der Änderung von Windows-Berechtigungen in Splashtop Software Updater-Versionen vor 1.5.6.16 aufgedeckt. Unsichere Zugriffsrechte auf Konfigurationsdateien und Named Pipes ermöglichten eine lokale Privilegienerweiterung. Diese Schwachstelle, die Splashtop Streamer- und Splashtop Business-Versionen vor 3.3.8.0 betraf, eröffnete böswilligen Akteuren ein sensibles Einfallstor, um das System zu kapern.

- In jüngster Zeit hat sich CVE-2023-3181 eine lokale Schwachstelle für die Ausweitung von Privilegien identifiziert, die Splashtop Software Updater für Windows Versionen 1.5.6.21 und früher betrifft. Diese Schwachstelle ermöglichte es authentifizierten lokalen Benutzern, durch Manipulation unsicher erstellter temporärer Verzeichnisse und Dateien Rechte auf SYSTEM-Ebene zu erlangen. Das Problem war schwerwiegend, da es trivial war, einen Exploit zu erzeugen, und die potenziellen Auswirkungen hoch waren.

Während Patches veröffentlicht wurden, um die genannten Probleme zu beheben, könnte das historische Vorhandensein solcher Schwachstellen als Warnung dienen?

Wir sind zuversichtlich, dass Splashtop diese Bedrohungen ernst nimmt und ihnen so gut wie möglich begegnet.

Allerdings sollten Sie selbst beurteilen, ob die Fernzugriffslösung von Splashtop die beste Option für Ihr Unternehmen ist oder nicht.

Häufige Angriffsvektoren und Risiken für Splashtop

Viele verschiedene Angriffsvektoren können Remote-Access-Software für bösartige Angriffe anfällig machen. Häufige Angriffsvektoren im Zusammenhang mit Splashtop sind:

- Schwache Passwörter. Wenn Benutzer keine starken, komplexen Passwörter oder eine Multi-Faktor-Authentifizierung verwenden, kann der unbefugte Zugriff ein großes Risiko für persönliche Geräte und jedes Splashtop-Konto darstellen, das Ihr Unternehmen verwaltet.

- Ungepatchte Software. Cyber-Angreifer nutzen häufig ungepatchte Software-Schwachstellen wie CVE-2020-12431 und CVE-2023-3181 aus. Regelmäßige Updates sind wichtig, aber sie können manchmal hinter den Bedrohungsvektoren zurückbleiben.

- unsichere Netzwerkkonfiguration. Selbst bei soliden Verschlüsselungsprotokollen wie AES-256 und TLS können schlechte Netzwerkkonfigurationen, wie z.B. ungeschützte Endpunkte und fehlender Firewall-Schutz, Splashtop-Benutzer anfällig für Abhörmaßnahmen machen und Ihre Dateiübertragung ungeschützt lassen.

Alles in allem bietet Splashtop Standard-Sicherheitsfunktionen. Aber wussten Sie, dass RealVNCs Ende-zu-Ende-Sicherheitsmaßnahmen zw. obligatorische Verschlüsselung, perfekte Vorwärtsgeheimhaltung,Identitätsprüfung und andere wichtige Funktionen wie automatische schwarze Listen oder Sitzungsberechtigungen?

Warum und wie man die Sicherheit beim Fernzugriff untersucht

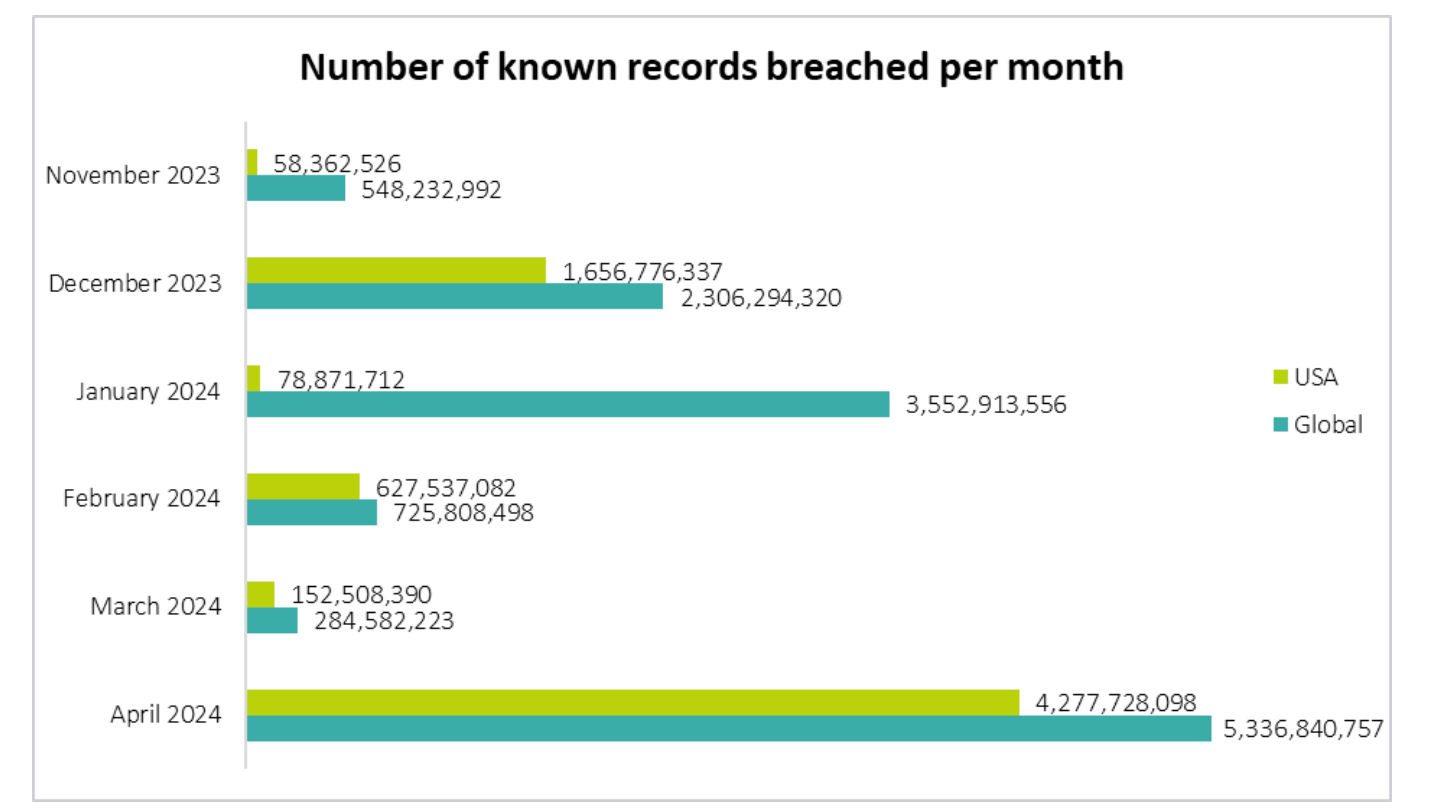

Bei der Untersuchung der Sicherheit von Fernzugriffslösungen müssen Sie über die oberflächlichen Funktionen hinausgehen und Aspekte wie Zugriffsrichtlinien, Überwachung der Benutzeraktivität, Endpunktsicherheit für Desktop- und mobilen Zugriff und mehr bewerten.

Schließlich ist das Anvertrauen Ihrer sensiblen Daten in eine Fernzugriffslösung ein entscheidender Aspekt Ihrer Cybersicherheitsstrategie, die nicht nur “nice to have”ist. Angesichts der aktuellen Online-Sicherheitslandschaft ist es ein Muss.

Bewertung der Sicherheit von Fernzugriffslösungen

Wenn Evaluierung von Fernzugriffswerkzeugen, sollten Sie die folgenden Schlüsselkomponenten berücksichtigen, um Sicherheit auf höchster Ebene zu gewährleisten:

1. Prüfen Sie die Zugangsrichtlinien

In den Richtlinien sollte festgelegt werden, wer unter welchen Bedingungen auf welche Ressourcen zugreifen darf, und es sollten sichere Kennwortpraktiken vorgeschrieben werden.

Mehrfaktor-Authentifizierung (MFA) ist für sicheren Fernzugriffnicht verhandelbar. Dies stellt eine zusätzliche Sicherheitsebene dar, die das Risiko eines unbefugten Zugriffs auf Ihren Bürocomputer mindert.

Zugangsrichtlinien sollten mit gesetzlichen Standards wie ISO 27001 und GDPR übereinstimmen. Diese Standards stellen sicher, dass IhrRemote-Desktop-Zugangmit den besten Praktiken für Sicherheit und Datenschutz übereinstimmt.

Weitere wichtige Funktionen sind:

- Detaillierte Protokollierung von Remote-Sitzungen und Benutzeraktivitäten

- Rollenbasierte Zugriffskontrolle

- Integration mit SSO

2. Suche nach Schwachstellen

Achten Sie auf frühere Schwachstellen und darauf, wie der Anbieter mit früheren Sicherheitsvorfällen umgegangen ist, um sein Engagement für die Sicherheit zu verstehen. Scannen Sie regelmäßig sowohl die Fernzugriffssoftware als auch die Endgeräte auf Schwachstellen. Verwenden Sie Tools wie Nessus oder OpenVAS, um potenzielle Sicherheitsrisiken zu erkennen.

Suchen Sie nach Anbietern, die in der Vergangenheit Schwachstellen und Sicherheitsprobleme transparent gehandhabt haben. Vergewissern Sie sich, dass die von Ihnen gewählte Lösung automatische Updates zur Behebung neuer Schwachstellen bietet.

3. Benutzeraktivität überwachen

Ihre Remote-Support-Lösung muss in der Lage sein, Benutzeraktivitäten während Remote-Sitzungen zu überwachen und zu protokollieren, unabhängig davon, ob es sich um Desktop- oder Mobilgeräte handelt. Dazu gehört die Erfassung von Anmeldeversuchen, Sitzungsdauern und Aktionen, die während des Zugriffs durchgeführt werden.

Tools wie RealVNC können all diese Aktivitäten überwachen und einrichten Echtzeit-Warnungen einrichten, um schnell auf verdächtige Aktivitäten zu reagieren.

Detaillierte Audit-Protokolle helfen außerdem bei der Verfolgung und Überwachung von Zugriffsaktivitäten und bieten einen klaren Prüfpfad für Sicherheitsüberprüfungen. Vergewissern Sie sich, dass Ihre Fernwartungssoftware diese Funktion bietet und dass die Prüfprotokolle leicht exportiert und analysiert werden können.

4. Verschlüsselungsstärke berücksichtigen

Evaluieren Sie die vom Fernzugriffstool verwendeten Verschlüsselungsprotokolle. Stellen Sie sicher, dass die Lösung starke Verschlüsselungsmechanismen wie AES-256 und TLS (einschließlich TLS 1.2 oder höher) einsetzt. Vergewissern Sie sich, dass die Verschlüsselung Ende-zu-Ende erfolgt, um die Daten während der Übertragung vor Abhören und unbefugtem Zugriff zu schützen.

5. Authentifizierungsmechanismen

Beliebte Authentifizierungsmechanismen wie Zwei-Faktor-Authentifizierung (2FA) und Single Sign-On (SSO) sollten verfügbar sein. Die Unterstützung von Geräteauthentifizierung stellt sicher, dass nur autorisierte Geräte auf das Netzwerk zugreifen können.

Wussten Sie, dass RealVNC MFA verwendet, SSO, und Netzwerkzugriffskontrolle verwendet, um die Authentifizierung für Remote-Benutzer zu verwalten?

6. Überprüfung von Sicherheitsprotokollen

Welchen Sicherheitsprotokollen folgt die Fernzugangslösung? Diese Frage ist von entscheidender Bedeutung, da Protokolle wie die ISO 27001-Zertifizierung, GDPR-Normen, HIPAA, PCI-DSS und CCPA.

Sorgen Sie außerdem dafür, dass alle von Ihrer Lösung verwendeten Protokolle auf dem neuesten Stand sind und den Branchenstandards entsprechen.

7. Bereitstellungsoptionen

Die Bereitstellung gibt es im Allgemeinen in zwei Hauptformen:

- On-Premise:Diese Bereitstellung bietet die volle Kontrolle über Ihre Infrastruktur und ermöglicht Ihnen die Anpassung der Sicherheitseinstellungen an Ihre spezifischen Anforderungen. Dies ist ideal für Unternehmen mit strengen Sicherheitsanforderungen und Compliance-Verpflichtungen

- Cloud-Based: Dieser Einsatz bietet eine hervorragende Skalierbarkeit und Zugänglichkeit und ermöglicht den Fernzugriff von jedem Standort aus, der über eine Internetverbindung verfügt. Dies ist vorteilhaft für entfernte Mitarbeiter und den Zugriff mit mobilen Geräten.

Splashtop Enterprise bietet sowohl die beliebte Cloud-basierte Lösung, die auf AWS gehostet wird, als auch die On-Premise-Lösung.

Wie eine sichere Alternative zu Splashtop im Vergleich aussieht: RealVNC

Bei der Suche nach einersicheren Fernzugriffslösungist es wichtig, alle Faktoren zu berücksichtigen, einschließlich Verschlüsselung, Einsatzflexibilität und Datenschutz.

Deshalb ist RealVNC eine sichere Alternative zu Splashtop und bietet mehrere fortschrittliche Funktionen, die die Sicherheit und Benutzerkontrolle in Ihrem Unternehmen stärken. Hier ist, was RealVNC wirklich von seinen Mitbewerbern abhebt:

1. Erweiterte Sicherheitsfunktionen

- RealVNC verwendet erstklassige Verschlüsselungsprotokolle, einschließlich AES-256-Verschlüsselung, um Daten während Remote-Sitzungen zu schützen.

- Es ermöglicht Administratoren, Berechtigungen für Benutzer zu definieren, die aus der Ferne auf das System zugreifen. Das bedeutet, dass Sie kontrollieren können, auf welche Geräte und Dateien jeder Benutzer zugreifen kann.

- Regelmäßige Sicherheitsbewertungen stellen sicher, dass die Infrastruktur von RealVNC vor sich entwickelnden Bedrohungen geschützt bleibt.

2. Flexibilität bei der Bereitstellung

Sie können zwischenvor-Ort- und Cloud-basierten Lösungennach Ihren spezifischen Bedürfnissen wählen. Ganz gleich, ob Sie eine starke Kontrolle durch Vor-Ort-Installationen oder die Flexibilität eines Cloud-basierten Zugriffs benötigen, wir unterstützen beide Anforderungen.

3. Schwerpunkt Datenschutz

- RealVNC bietet detaillierte Protokolle von Remote-Sitzungen, was bedeutet, dass Ihre IT-Abteilung Zugriff auf die Daten hat, die benötigt werden, um Bedrohungen zu erkennen und Sicherheitsbewertungen durchzuführen. Sie können Sitzungsverläufe überprüfen, um Aktivitäten zu überwachen und die Einhaltung von Vorschriften sicherzustellen.

- Umfassende Prüfprotokolle verfolgen Benutzeraktionen und Systemereignisse und helfen bei der Identifizierung und Lösung von Sicherheitsproblemen.

- RealVNC erleichtert den sicheren Dateiaustausch während Remote-Sitzungen, indem die Daten verschlüsselt und geschützt bleiben.

PS: Wussten Sie, dass RealVNC-Benutzer ab Version 7.1.0 mit mehreren Monitoren gleichzeitig arbeiten können?

Die drei wichtigsten Praktiken für sicheren Fernzugriff

Das richtige Tool für die Fernunterstützung zu finden und Ihrem Unternehmen anzuvertrauen ist nur die halbe Miete. Die andere Hälfte besteht darin, eine sichere Umgebung zu schaffen, um die Daten Ihres Unternehmens zu schützen.

Hier sind einige bewährte Praktiken, die Sie befolgen sollten:

- Ermutigen Sie alle Mitarbeiter, starke, eindeutige Passwörter zu verwenden. Ein sicheres Passwort besteht aus einer Mischung aus Buchstaben, Zahlen und Sonderzeichen. Fügen Sie eine zusätzliche Sicherheitsebene hinzu, indem Sie 2FA aktivieren.

- Überprüfen Sie Ihre Systeme regelmäßig auf Sicherheitslücken. Verwenden Sie Sicherheitsscanner, um Bereiche zu ermitteln, die für Angriffe anfällig sein könnten. Sobald Sie Sicherheitsprobleme gefunden haben, beheben Sie diese sofort mit Software-Updates oder durch Änderung der Sicherheitseinstellungen, um etwaige Lücken zu schließen.

- Schulen Sie Ihre Mitarbeiter über bewährte Sicherheitspraktiken, z. B. wie man Phishing-E-Mails erkennt und wie wichtig die Verwendung sicherer Verbindungen ist. Gut informierte Mitarbeiter machen seltener Fehler, die zu Sicherheitsverstößen führen könnten.

Ihr Sicherheitspartner sollte nicht nur die Daten schützen. RealVNC ist proaktiv bei der Minderung von Risiken.

So, zurück zur Frage: Ist Splashtop sicher? Mit Sicherheit. Aber ist es deshalb die beste Fernzugriffslösung auf dem Markt? Das kommt darauf an.

- Splashtop setzt strenge Sicherheitsmaßnahmen ein und hat keine größeren Sicherheitsverletzungen zu verzeichnen, wie beispielsweise TeamViewer.

- Es ist außerdem einer der größten Anbieter in diesem Bereich. Splashtop war jedoch seit mehr als zwei Jahren nicht mehr in seinem Sicherheits-Feed aktiv. In einer Cybersecurity-Landschaft, die so dynamisch ist wie 2024, brauchen Sie eine Lösung, die auf dem neuesten Stand ist.

Eine wirklich gute Remote-Software leistet mehr als nur den Schutz von Daten. RealVNC hält proaktiv mit den Sicherheitsstandards Schritt, geht auf das Feedback der Benutzer ein und fügt neue Funktionen hinzu, die mehr tun als nur die Sicherheitsmaßnahmen zu verbessern.

Warum sich also mit weniger zufrieden geben? Die Zukunft der Arbeit ist Remote, und wir sind bereit dafür.

Testen Sie RealVNC kostenlos und teilen Sie uns Ihr Feedback mit. Wir haben immer ein offenes Ohr für Ihre Meinung. Erleben Sie den RealVNC-Unterschied selbst.