El escepticismo es comprensible, sobre todo cuando se trata de herramientas que nos tienden un puente hacia datos y sistemas sensibles. Más que eso, una buena dosis de duda es necesaria: debemos hacernos las preguntas correctas antes de invertir en soluciones de asistencia remota.

Por este motivo, nos sumergimos a fondo en los protocolos de seguridad y protección que rodean a Splashtop, ofreciéndole el análisis de 360 grados que necesita para tomar una decisión informada sin pasar horas investigando.

En esta guía, descubrirá:

- La revisión general de Splashtop

- Riesgos y vulnerabilidades potenciales

- Examen de los protocolos de seguridad de Splashtop

Y mucho más Comencemos.

Resumen de las funciones de seguridad de Splashtop

Sí, Splashtop es una opción segura tanto para dispositivos personales como para la gestión remota de ordenadores para empresas. El producto estrella de la empresa para el acceso remoto, Splashtop Business Access, viene con una serie de funciones y protocolos de seguridad destinados a mantener los datos a salvo:

- Splashtop utiliza encriptación AES de 256 bits para asegurar la transferencia de archivos durante las sesiones remotas, garantizando que la información permanezca confidencial y protegida frente a accesos no autorizados.

- Además, Splashtop emplea protocolos TLS, incluido TLS 1.2, para salvaguardar las conexiones y hacer casi imposible la interceptación.

- La autenticación del dispositivo es obligatoria, y los usuarios pueden optar por la autenticación de dos factores para añadir una capa adicional de seguridad.

Muchas organizaciones, entre ellas Microsoft, Harvardo incluso organismos gubernamentales como la ciudad de Milwaukee utilizan Splashtop Business Access.

Cumplimiento de las normas del sector

La dedicación de Splashtop a la seguridad radica en el cumplimiento de una amplia gama de normas del sector. Se adhiere a:

- Cumplimiento de la HIPAA (esencial para los profesionales de la salud para salvaguardar la información del paciente)

- Cumplimiento GDPR (garantiza la protección de los derechos de privacidad de los datos de los usuarios)

- Cumplimiento SOC 2 (cumple rigurosos estándares de seguridad y privacidad)

- Conformidad con ISO/ IEC 27001

Splashtop también es compatible con PCI, FERPA y CCPA. Estos cumplimientos hacen que sea adecuado para diversos sectores, incluyendo las finanzas, la educación y la salud.

Sin embargo, ser compatible y seguro con estos protocolos no necesariamente hace Splashtop la opción más segura en el mercado. A continuación, vamos a explorar por qué.

Vulnerabilidades de seguridad de Splashtop

Incluso los sistemas más seguros pueden encontrar vulnerabilidades, y Splashtop no es una excepción. Dos importantes incidentes de seguridad ponen de relieve este aspecto:

- En 2020, CVE-2020-12431 reveló un problema de cambio de privilegios de Windows en las versiones de Splashtop Software Updater anteriores a la 1.5.6.16. Permisos inseguros en archivos de configuración y tuberías con nombre permitían una escalada de privilegios local. Esta vulnerabilidad, que afectaba a las versiones de Splashtop Streamer y Splashtop Business anteriores a la 3.3.8.0, abría una puerta sensible para que actores malintencionados secuestraran el sistema.

- Más recientemente, CVE-2023-3181 identificó una vulnerabilidad local de escalada de privilegios que afectaba a Splashtop Software Updater para Windows versiones 1.5.6.21 y anteriores. Este exploit permitía a usuarios locales autenticados obtener privilegios a nivel de SISTEMA manipulando directorios y archivos temporales creados de forma insegura. El problema era grave, dada la naturaleza trivial de producir un exploit y el alto impacto potencial.

Aunque se publicaron parches para solucionar los problemas mencionados, ¿podría servir de precaución la presencia histórica de este tipo de vulnerabilidades?

Estamos seguros de que Splashtop se está tomando en serio estas amenazas y las está abordando lo mejor que puede.

Sin embargo, lo mejor es utilizar su propio juicio para evaluar si la solución de acceso remoto de Splashtop es la mejor opción para su empresa, o no.

Vectores de ataque y riesgos comunes para Splashtop

Varios vectores de ataque pueden exponer el software de acceso remoto a exploits maliciosos. Los vectores de ataque comunes relacionados con Splashtop incluyen:

- Contraseñas débiles. Si los usuarios no implementan contraseñas fuertes y complejas o la autenticación de múltiples factores, el acceso no autorizado puede ser un gran riesgo tanto para los dispositivos personales y cada cuenta Splashtop que su empresa gestiona.

- Software sin parchear. Los ciberatacantes suelen explotar vulnerabilidades de software sin parchear como CVE-2020-12431 y CVE-2023-3181. Las actualizaciones periódicas son fundamentales, pero a veces pueden ir por detrás de los vectores de amenaza.

- Configuración de red insegura. Incluso con protocolos de cifrado sólidos como AES-256 y TLS, las malas configuraciones de red, como los puntos finales expuestos y la falta de protección de firewall, pueden dejar a los usuarios de Splashtop vulnerables a las intercepciones y su transferencia de archivos expuesta.

En general, Splashtop ofrece características de seguridad estándar. Pero ¿sabías que RealVNCincluyen cifrado obligatorio, secreto perfecto, comprobación de identidady otras características clave como listas negras automáticas o permisos de sesión?

Por qué y cómo investigar la seguridad del acceso remoto

Cuando investigue la seguridad de las soluciones de acceso remoto, debe ir más allá de las características superficiales y evaluar aspectos como las políticas de acceso, la supervisión de la actividad de los usuarios, la seguridad de los puntos finales para el acceso móvil y de escritorio, y mucho más.

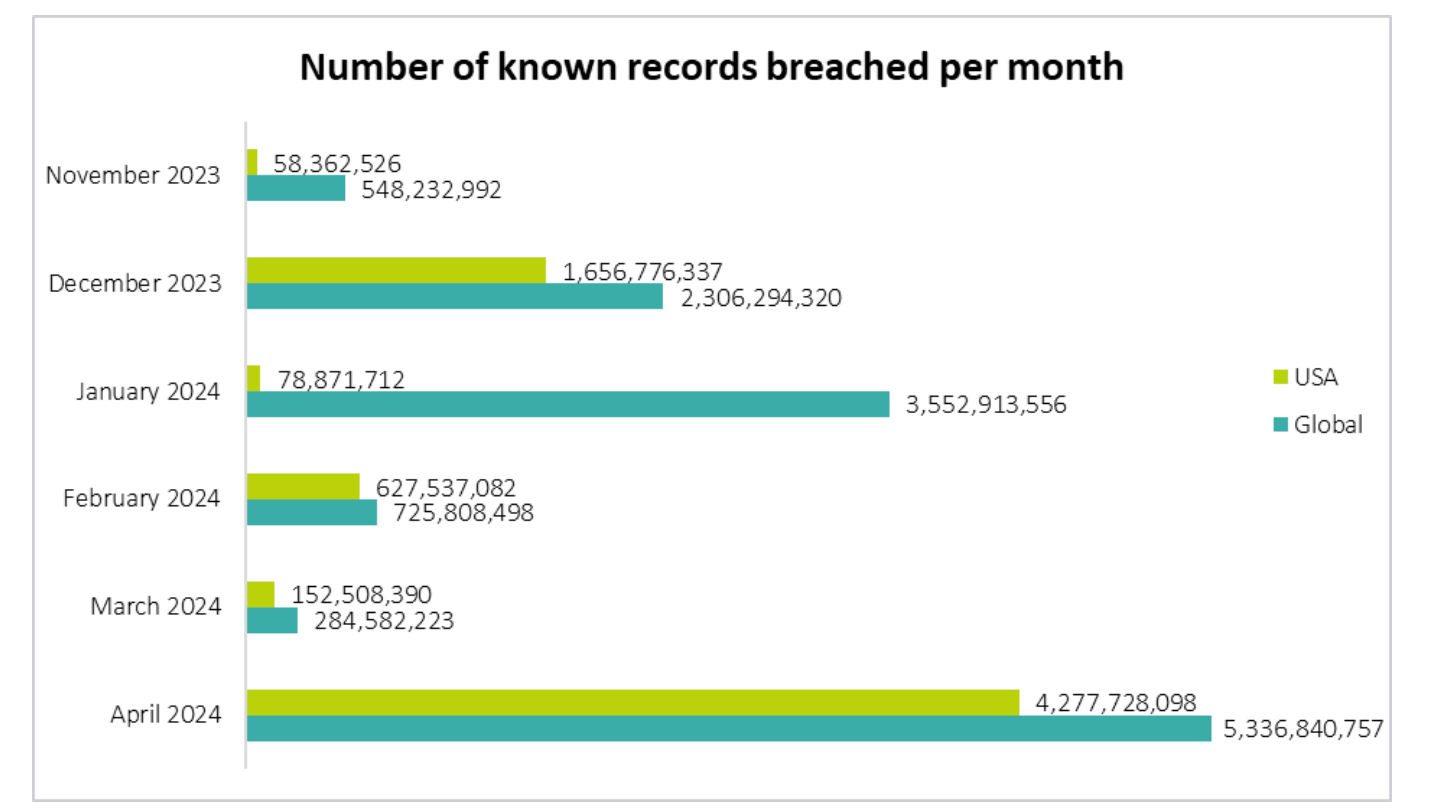

Después de todo, confiar sus datos confidenciales a una solución de acceso remoto es un aspecto crucial de su estrategia de ciberseguridad, que no es sólo “bueno tener”. Dado el panorama actual de la seguridad en línea, es imprescindible.

Evaluación de la seguridad de las soluciones de acceso remoto

En herramientas de acceso remototenga en cuenta los siguientes componentes clave para garantizar la máxima seguridad:

1. Examinar las políticas de acceso

Las políticas deben definir quién puede acceder a qué recursos, en qué condiciones, y obligar a utilizar contraseñas seguras.

La autenticación multifactor (MFA) no es negociable para el acceso remoto seguro. Añade una capa adicional de seguridad que mitiga el riesgo de acceso no autorizado al ordenador de la oficina.

Las políticas de acceso deben alinearse con las normas reguladoras como ISO 27001 y GDPR. Estas normas garantizan que su acceso remoto al escritorio cumple con las mejores prácticas de seguridad y privacidad.

Otras funciones imprescindibles son

- Registro detallado de las sesiones remotas y la actividad de los usuarios

- Controles de acceso basados en roles

- Integración con SSO

2. Buscar vulnerabilidades

Busque vulnerabilidades anteriores y cómo ha gestionado el proveedor incidentes de seguridad pasados para comprender su compromiso con la seguridad. Analice periódicamente tanto el software de acceso remoto como los dispositivos finales en busca de vulnerabilidades. Utilice herramientas como Nessus u OpenVAS para identificar posibles riesgos de seguridad.

Busque proveedores con un sólido historial de gestión transparente de vulnerabilidades y problemas de seguridad anteriores. Asegúrese de que la solución elegida proporciona actualizaciones automáticas para parchear las nuevas vulnerabilidades.

3. Supervisar la actividad de los usuarios

Su solución de asistencia remota debe ser capaz de supervisar y registrar las actividades de los usuarios durante las sesiones remotas, ya sea en ordenadores de sobremesa o en dispositivos móviles. Esto incluye capturar los intentos de inicio de sesión, la duración de las sesiones y las acciones realizadas durante el acceso.

Herramientas como RealVNC pueden supervisar todas estas actividades y configurar alertas en tiempo real para responder rápidamente a actividades sospechosas.

Los registros de auditoría detallados también ayudan a rastrear y supervisar las actividades de acceso, proporcionando una pista de auditoría clara para las revisiones de seguridad. Asegúrate de que tu software de asistencia remota ofrece esta función y de que los registros de auditoría pueden exportarse y analizarse fácilmente.

4. Tenga en cuenta el nivel de cifrado

Evalúe los protocolos de cifrado utilizados por la herramienta de acceso remoto. Asegúrese de que la solución emplea mecanismos de cifrado fuertes como AES-256 y TLS (incluido TLS 1.2 o superior). Confirme que el cifrado es de extremo a extremo para proteger los datos de la interceptación y el acceso no autorizado durante el tránsito.

5. Mecanismos de autenticación

Los mecanismos de autenticación más populares, como la autenticación de dos factores (2FA) y el inicio de sesión único (SSO), deben estar disponibles. La compatibilidad con la autenticación de dispositivos garantiza que sólo los dispositivos autorizados puedan acceder a la red.

¿Sabía que RealVNC utiliza MFA, SSOy el control de acceso a la red para gestionar la autenticación de usuarios remotos?

6. Revisar los protocolos de seguridad

¿Qué protocolos de seguridad ¿Sigue la solución de acceso remoto? Esta pregunta es crucial, ya que protocolos como la certificación ISO 27001, las normas GDPR HIPAApCI-DSS y CCPA.

Es más: asegúrese de que todos los protocolos que emplea su solución están actualizados y cumplen las normas del sector.

7. Opciones de implantación

Por lo general, la implantación se realiza de dos formas principales:

- En las instalaciones: Este despliegue ofrece un control total sobre su infraestructura, lo que le permite personalizar la configuración de seguridad para satisfacer necesidades específicas. Es ideal para organizaciones con estrictos requisitos de seguridad y obligaciones de cumplimiento

- En la nube: Este despliegue ofrece una excelente escalabilidad y accesibilidad, permitiendo el acceso remoto desde cualquier ubicación con conexión a Internet. Esto es beneficioso para el personal remoto y el acceso de dispositivos móviles.

Splashtop Enterprise ofrece tanto la popular solución basada en la nube alojada en AWS como la solución on-premise.

Comparación con una alternativa más segura a Splashtop: RealVNC

Cuando se busca una solución de acceso remoto seguroes esencial tener en cuenta todos los factores, incluidos el cifrado, la flexibilidad de despliegue y la protección de datos.

Por eso RealVNC es una alternativa más segura que Splashtop, ya que ofrece varias funciones avanzadas que refuerzan la seguridad de su organización y el control de los usuarios. Esto es lo que hace que RealVNC destaque realmente entre sus competidores:

1. Funciones de seguridad avanzadas

- RealVNC emplea protocolos de cifrado de primera línea, incluido el cifrado AES-256, para salvaguardar los datos durante las sesiones remotas.

- Permite a los administradores definir permisos para los usuarios que acceden remotamente al sistema. Esto significa que puede controlar a qué dispositivos y archivos puede acceder cada usuario.

- Las evaluaciones de seguridad periódicas garantizan que la infraestructura de RealVNC permanezca segura frente a las amenazas en constante evolución.

2. Flexibilidad de implantación

Puede elegir entre soluciones locales o basadas en la nube en función de sus necesidades específicas. Tanto si necesita un control estricto mediante instalaciones locales como si prefiere la flexibilidad del acceso basado en la nube, podemos satisfacer sus dos necesidades.

3. Protección de datos

- RealVNC ofrece registros detallados de las sesiones remotas, lo que significa que su departamento de TI tiene acceso a los datos necesarios para detectar amenazas y realizar evaluaciones de seguridad. Pueden revisar los historiales de las sesiones para supervisar las actividades y garantizar el cumplimiento.

- Los completos registros de auditoría rastrean las acciones de los usuarios y los eventos del sistema, lo que ayuda a identificar y resolver los problemas de seguridad.

- RealVNC facilita el intercambio seguro de archivos durante las sesiones remotas manteniendo los datos cifrados y protegidos.

PD: ¿Sabía que a partir de la versión 7.1.0, los usuarios de RealVNC pueden trabajar con varios monitores al mismo tiempo?

Tres prácticas de acceso remoto seguro

Descubrir y confiar a su organización la herramienta de asistencia remota adecuada es sólo la mitad de la batalla. La otra mitad consiste en crear un entorno seguro para proteger los datos de su organización.

He aquí algunas de las mejores prácticas a seguir:

- Anime a todo el mundo a utilizar contraseñas seguras y únicas. Una contraseña segura incluye una mezcla de letras, números y caracteres especiales. Añada una capa adicional de seguridad activando la función 2FA.

- Compruebe periódicamente si sus sistemas presentan fallos de seguridad. Utilice herramientas de análisis de seguridad para identificar áreas que puedan ser vulnerables a ataques. Cuando detecte problemas de seguridad, corríjalos de inmediato con actualizaciones de software o cambiando la configuración de seguridad para cerrar cualquier brecha.

- Enseñe a los empleados las mejores prácticas de seguridad, como reconocer los correos electrónicos de phishing y la importancia de utilizar conexiones seguras. Un personal bien informado es menos propenso a cometer errores que puedan dar lugar a brechas de seguridad.

Su socio de seguridad no debe limitarse a proteger los datos. RealVNC es proactivo en la mitigación de riesgos.

Así que, volviendo a la pregunta: ¿Es seguro Splashtop? Por supuesto. ¿Pero eso la convierte en la mejor solución de acceso remoto del mercado? Depende.

- Splashtop emplea fuertes medidas de seguridad y no tiene grandes brechas de seguridad, como TeamViewer, por ejemplo.

- También es uno de los mayores jugadores en el juego. Sin embargo, Splashtop no ha estado activo en su feed de seguridad desde hace más de dos años. En un panorama de ciberseguridad tan dinámico como el de 2024, necesitas una solución que esté a la última.

Un software remoto realmente bueno hace algo más que proteger los datos. RealVNC es proactivo a la hora de mantenerse al día con los estándares de seguridad, responder a los comentarios de los usuarios y añadir nuevas funcionalidades que hacen algo más que mejorar las medidas de seguridad.

¿Por qué conformarse con menos? El futuro del trabajo es remoto, y estamos preparados para ello.

Pruebe RealVNC gratis y háganos llegar sus comentarios. Siempre estamos aquí para escuchar lo que tenga que decir. Experimente usted mismo la diferencia de RealVNC.